Bugku-Tworld writeup

作者 by Tokeii / 2020-12-19 / 3 评论 / 2348 个足迹

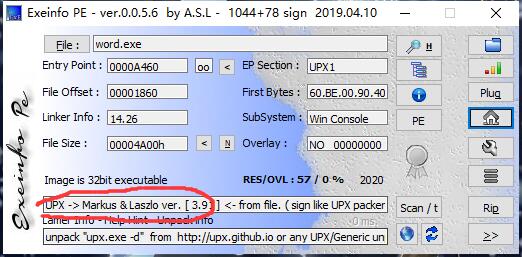

1.查PE,发现有壳,upx直接用工具脱

2.脱壳之后,文件闪退,用studyPe+把基址固定,保存

3.od跟踪绕过第一道administrator password,保存文件,怎么绕就老样子,查找字符串,nop掉跳转条件

4.导出word.doc,用foremost也行

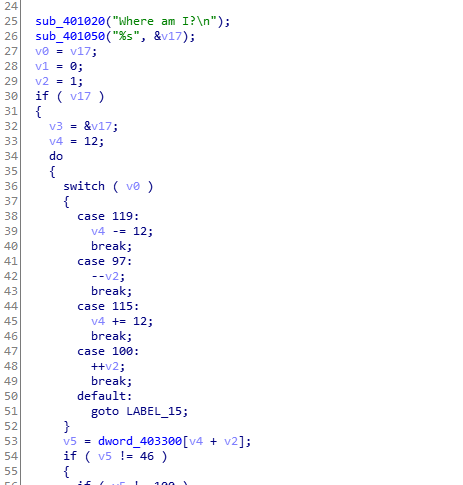

5.IDA分析迷宫代码,wasd控制方向

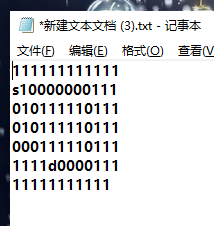

6.查找hex发现一堆11111,导出,一共84字节,分7行刚好,将.替换成0得到以下

7.所以我们应该从s走到d所以路线为wsad分别为上下左右,走的路线就是 where am i 的答案

8.得到的密码就不截图了

无

独特见解

-

zhaoyun

2020-12-20 09:47

大佬,不会用studyPe+把基址固定,保存,求指教。。

-

zhaoyun

2020-12-20 13:29

emmm。刚刚入门逆向,IDA代码属实看不大懂啊大神。。

您要是有时间可以帮我看看我的这个帖子的做法,要是有时间在帮我评论一下,指点指点。

要是方便的话也可以加我的这个邮箱的QQ。

万分感谢,谢谢谢谢谢谢谢谢您!!https://www.52pojie.cn/thread-1332747-1-1.html

评论 3 条